E’ di questi giorni la diffusione di un secondo intervento di Anonymous nel quale il collettivo ribadisce la propria volontà di contribuire alla campagna anti-ISIS.

Proprio in relazione all’evento, ci piacerebbe riprendere il post di Marco Lombardi “Message to Anonymous” del 10 gennaio 2015, soprattutto in relazione all’invito formulato nella conclusione: “Si deve lottare insieme non credete?”

Infatti, già in conseguenza degli attacchi di Parigi di inizio anno, Anonymus aveva evidenziato l’intenzione di avviare un’azione diretta nei confronti del fondamentalismo di ispirazione “daeshista” pubblicizzata con l’hashtag #OpCharlieHebdo (“Operation Charlie Hebdo”). Gli effetti prodotti nelle sole giornate del 14 e 15 gennaio avevano determinato l’oscuramento di 73 tra i principali siti d’area, nonché la pubblicazione di un elenco di oltre 900 account twitter da analizzare per l’eventuale oscuramento in caso di positivo riscontro circa contiguità con le attività violente del Califfato.

A questo si aggiunga che è stato recentemente riportato come il collettivo avrebbe in animo di condurre un’ulteriore campagna, denominata “NO2ISIS”, che prevederebbe l’effettuazione di attacchi del tipo DDoS in danno di siti di governi ritenuti coinvolti nel supporto finanziario o logistico ad ISIS.

Tuttavia, come originariamente evidenziato nel post di Lombardi, si rileva la necessità che le eventuali attività di cyber-sabotaggio non vengano attuate in modo scoordinato, isolato o improvvisato: tale inefficace approccio potrebbe infatti produrre effetti negativi che limitano la superiorità in termini di iniziativa, sorpresa e capacità “track and locate” da parte di attori statali coinvolti nella guerra contro ISIS nei confronti di utenti di siti o social network affiliati a o simpatizzanti di Daesh.

In tale contesto, va ad aggiungersi l’ultimo videomessaggio postato l’8 febbraio; lo speech di Anonymus fornisce una serie di indicatori relativi alla campagna che la legione sta conducendo:

- l’intento: “ISIS, ti daremo la caccia … Sarai trattato come un virus, e noi siamo la cura”. Come detto, il videomessaggio continua il proposito, già esplicitato nel primo episodio, di porsi come baluardo a difesa delle istanze di democrazia, diritto alla vita e diritto alle libertà contro il barbaro oscurantismo promosso dal Califfato;

- la task-organization: “Siamo hacker, cracker, hacktivisti, phishers, agenti, spie, o solo il tipo della porta accanto. Siamo studenti, amministratori, lavoratori, impiegati, disoccupati, ricchi poveri. Noi siamo giovani o vecchi, gay o etero … Siamo di tutte le razze e veniamo da tutti i paesi, religioni, etnie”. Il passaggio delinea gli agenti che operano nell’ambito della compagine di Anomymus: l’esplicazione delle origini del manpower delinea l’essenza del cyber-movimento, la sua composizione eterogenea e quindi il suo bacino capacitivo. E’ l’attualizzazione della “open source warfare” in un’ottica anti-ISIS;

- le linee di operazione (desumibile dalla denominazione dell’azione “OP-ISIS”): “ISIS … attaccheremo i tuoi siti, account, email”. La missione è chiara: degradazione/disarticolazione delle capacità social media attraverso l’esecuzione di cyber-attacks contro le piattaforme on-line impiegate da Daesh;

- effect-based attacks: “D’ora in poi non ci sarà nessun posto sicuro per te online”. Quello indicato è la produzione dell’effetto diretto, degradazione/disarticolazione delle cyber-capacities di ISIS; mentre gli effetti di secondo ordine sono la generazione di un senso di insicurezza nell’impiego del cyber-domain nella considerazione della capacità di individuazione ed attacco da parte del collettivo.

La manifesta volontà del movimento – formato da attori eterogenei che si muovono al limite dell’anarchismo opportunistico – parrebbe aprire uno scenario interessante ed allo stato non ancora esplorato: determinare le condizioni per una possibile convergenza operativa, pur nel rispetto delle rispettive strutturazioni, tra Anonymus e gli stati coalizzati nella lotta contro lo Stato di al-Baghdadi. Del resto nel primo messaggio divulgato, la rete indicava che gli esiti delle attività svolte, sia in termini di attacchi che di raccolta di dati e informazioni, sarebbero stati messi a disposizione di chiunque ne avesse avuto necessità nell’ambito delle azioni anti-ISIS.

In sostanza, si potrebbe prospettare la temporanea e finalizzata “white-hatizzazione” della legione di Anonymus canalizzando le potenzialità che la rete può esprimere in termini di capacità di penetrazione ed aggressione delle piattaforme cyber in cui si muove la componente IT del Califfato.

Proprio in relazione alle possibilità applicative di utilizzo dei dati ricavabili dall’azione sinergica con Anonymus, si possono trarre le seguenti considerazioni:

- sforzo canalizzato: necessità di verificare le condizioni per un contatto con il collettivo teso a individuare le aree di convergenza operative per il raggiungimento del dominio sul segmento web in cui si muove la componente cyber di ISIS;

- utilizzo dei dati ricavabili dall’impiego del SOCMINT per lo svolgimento di una azione di:

- mapping delle densità areali riferite alla geo-localizzazione degli account dei social media o dei meta-data dei siti di interesse;

- costruzione della intelligence picture di natura “current” al fine di trasformare i dati e le informazioni in elementi actionable (link-analysis/geolocalizzazione);

- fusione dei dati di geo-localizzazione con quelli relazionali in ordine ad ottenere prodotti targetable che consentano l’applicazione del processo di targeting nei confronti di individui di interesse operativo appartenenti al network isolato;

- impiego del collettivo in funzione di proxy per attività covert di cyber-penetrazione/provocazione secondo un pattern di deniablility.

Appare indubbio che l’ipotesi di un specifico e canalizzato coinvolgimento di Anonymous nell’attuale campagna anti-ISIS se non di immediata applicabilità, apre tuttavia un paradigma operativo che si ritiene meritevole di approfondimento.

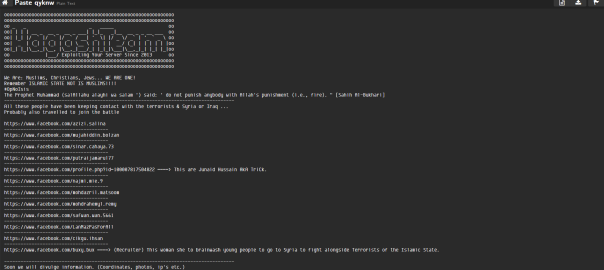

Questi sono gli account individuati da Anonymus: OpISIS FB TW