Gli attacchi hacker su scala globale hanno visto un incremento significativo nel corso degli ultimi anni. Le conseguenze e gli impatti di questi attacchi sono potenzialmente molto dannosi e l’attacco subito da SolarWinds ne è un chiaro esempio. L’evento si è svolto tra la fine del 2020 e i primi mesi del 2021. La seguente è una ricostruzione temporale di come si è svolto l’evento elaborata per meglio comprenderne la portata e i potenziali impatti futuri.

Dicembre 2020: FireEye e SolarWinds compromesse

Nel mese di dicembre 2020 è stata resa pubblica la notizia di un attacco hacker subito da un’azienda statunitense di cyber-sicurezza. Sebbene ritenuto inizialmente un caso isolato, si rivelerà poi la punta dell’iceberg di un evento molto più esteso e dalle conseguenze potenzialmente molto severe. Oggetto dell’attacco la statunitense FireEye, azienda di sicurezza di reti informatiche che fornisce protezione di tipo forense da minacce informatiche, malware e phishing.

L’attacco iniziale subito da FireEye assumeva già di per sé una valenza rilevante in quanto l’azienda ha rivelato, tramite un esposto alla SEC, che gli attaccanti avevano avuto accesso alla rete interna di FireEye e successivamente trafugato strumenti di “penetration testing” e valutazione delle vulnerabilità della sezione “Red Team”(team di offesa) dell’azienda.[1] FireEye poi continuava nell’esposto manifestando la sua preoccupazione per il possibile utilizzo degli strumenti trafugati da parte degli attaccanti per compromettere reti di altre aziende e/o istituzioni dando così il via a una investigazione dell’evento da parte dell’FBI.

Indagando sull’intrusione subita i tecnici di FireEye hanno scoperto che l’attacco era giunto sotto forma di aggiornamento malevolo del software “Orion”, il quale viene usato per monitorare e amministrare le reti interne delle aziende che ne fanno utilizzo.[2] Il software Orion viene commercializzato da un’azienda molto importante e radicata nel settore dei software ovvero SolarWinds. Questa scoperta ha immediatamente messo in allarme sia FireEye che SolarWinds in quanto essa fornisce software a più di 18.000 clienti in tutto il mondo, comprese grandi multinazionali e dipartimenti governativi statunitensi. Nell’analisi pubblicata in precedenza da FireEye il malware utilizzato dagli attaccanti viene denominato SUNBURST. In particolare, quest’ultimo sarebbe un componente malevolo che è stato inserito all’interno di un aggiornamento del software Orion. Esso è un componente firmato digitalmente da SolarWinds del software Orion il quale, secondo l’analisi di FireEye, conterrebbe una backdoor che comunica con server di terze parti. Il fatto che questo componente malevolo dell’aggiornamento del software Orion fosse correttamente firmato digitalmente dall’azienda lascia intendere il livello della compromissione della rete interna di SolarWinds. Essa sarebbe infatti stata compromessa in precedenza dagli attaccanti per poi furtivamente iniettare il proprio malware nel codice sorgente del software Orion e attendere che l’azienda compilasse e firmasse digitalmente i pacchetti di aggiornamento contenenti la backdoor spacciandoli così per legittimi. Se da un lato la compromissione interna di SolarWinds destava sempre più preoccupazioni non era da meno la conseguenza dell’attacco per i clienti dell’azienda che avevano ricevuto l’aggiornamento malevolo. Successivamente, infatti, è stato rivelato da agenzie di stampa che oltre 18.000 clienti di SolarWinds avrebbero installato l’aggiornamento del software Orion contenente la backdoor, potenzialmente così fornendo accesso alle loro reti interne.[3] Tra di esse era presente anche Microsoft il cui team di sicurezza interna aveva infatti notato una serie di attività sospette riguardanti alcuni account. A seguito di un’indagine interna è stato scoperto che, tramite l’accesso a detti account, gli attaccanti sono stati in grado di accedere alla rete interna di Microsoft oltre allo stesso codice sorgente di Microsoft in alcuni archivi interni senza tuttavia trafugare alcun dato sensibile.[4] Microsoft ha avuto un ruolo molto importante nella analisi dell’attacco e della sua composizione a livello di malware. Ruolo che è stato anche operativo, in quanto insieme a FireEye e GoDaddy (titolare della registrazione del dominio), ha effettuato la confisca del dominio malevolo del server con cui la backdoor posta nel software Orion comunicava. In questo modo ogni comunicazione tra le due parti è stata interrotta trasformando in questo modo il dominio in un cosiddetto “killswitch” rendendo più difficile per gli attaccanti lo sfruttamento della backdoor SUNBURST.[5]

Gennaio 2021: ruolo della Russia dietro l’attacco e individuazione di malware

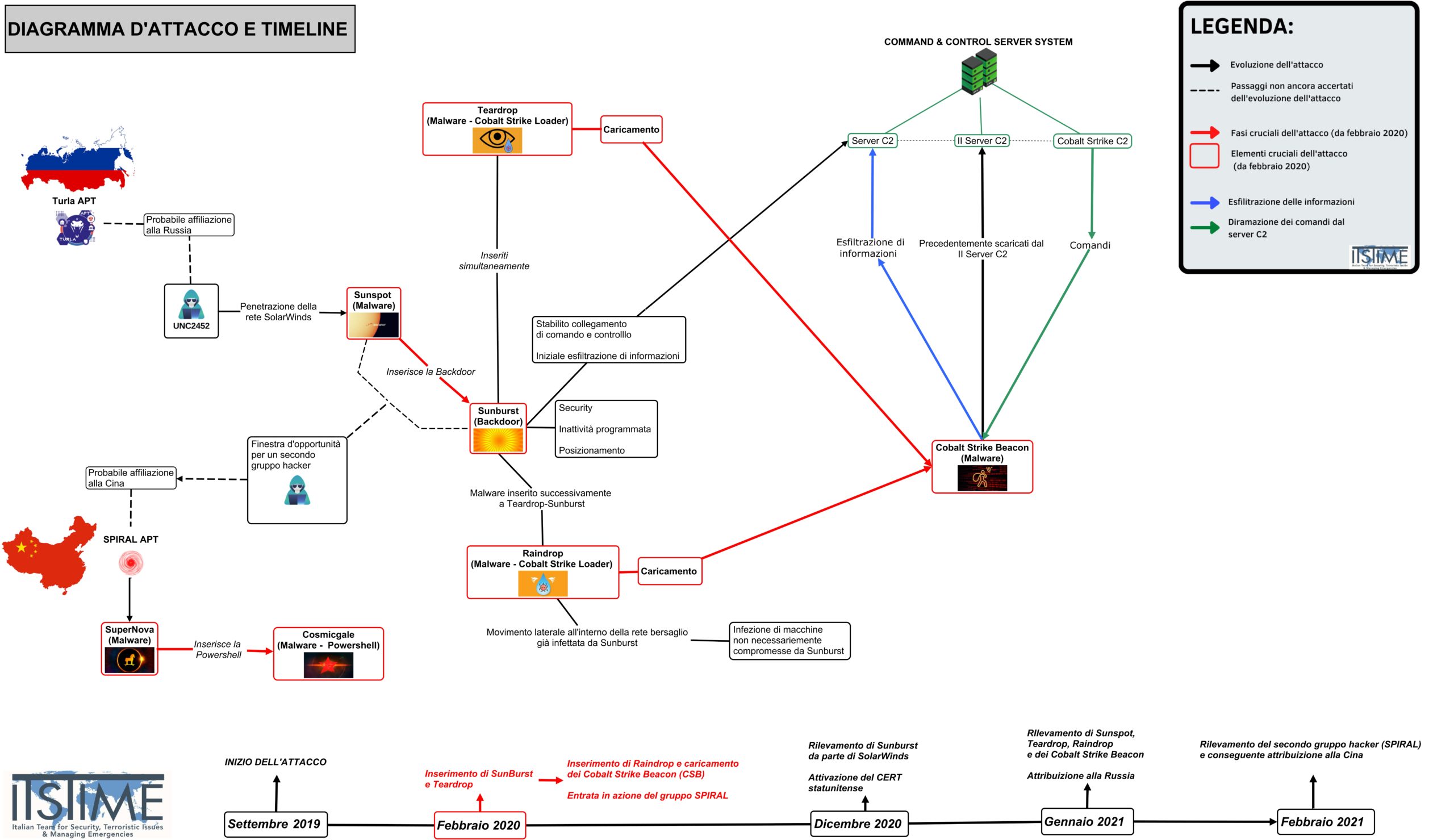

L’ampia estensione dell’attacco e la presenza di numerosi dipartimenti governativi tra i bersagli suggerisce quale vero obiettivo una attività di spionaggio su dipartimenti di importanza chiave per le strategie diplomatiche e di difesa degli Stati Uniti d’America. Tale attività poteva essere portata a termine solo da soggetti molto preparati e finanziati i quali avrebbero colpito un elevatissimo numero di bersagli camuffando così i veri obiettivi. L’ipotesi viene parzialmente confermata da FireEye la quale, nella sua indagine, denomina momentaneamente i soggetti attaccanti “UNC2452”, descrivendoli come attori capaci di perpetrare attacchi molto sofisticati e di guadagnare l’accesso a SolarWinds mantenendolo nel tempo senza tuttavia essere scoperti. Per definizione attori di questo tipo nel settore della cyber sicurezza vengono definiti: “APT” o “Advanced Persistent Threat”. Nello stesso periodo diverse agenzie governative statunitensi si sono sbilanciate maggiormente affermando in una dichiarazione congiunta che molto probabilmente la Russia si celasse dietro l’attacco.[6] In seguito al suo insediamento, il neo-presidente Biden ha immediatamente affrontato la questione dichiarando che la sua amministrazione farà della minaccia cyber in generale una priorità assoluta e che tratterà l’attacco a SolarWinds, e di riflesso alle infrastrutture governative/pubbliche statunitensi, con la massima attenzione.[7] Il sospetto di un coinvolgimento russo nell’attacco ha poi trovato ulteriori conferme nella scoperta fatta dall’azienda di cyber-sicurezza russa, Kaspersky. In una pubblicazione sul proprio blog aziendale Kaspersky ha pubblicato un aggiornamento della propria analisi su SUNBURST, rivelando che diverse funzionalità di SUNBURST si sovrapporrebbero a un’altra backdoor precedentemente identificata e nota come KAZUAR.[8] La scoperta di tali sovrapposizioni e similitudini è particolarmente rilevante per il motivo che il malware KAZUAR, identificato per la prima volta nel 2017 dall’azienda PaloAlto networks, sarebbe stato attribuito al gruppo APT “Turla”. Tale gruppo, conosciuto anche come VenomousBear e Snake, è un noto gruppo di hacker con legami con l’FSB russo il quale negli ultimi anni è stato collegato ad attacchi informatici focalizzati prevalentemente su obiettivi diplomatici e governativi, confermando in parte un coinvolgimento russo, diretto o indiretto, nell’attacco a SolarWinds.[9] Con SUNBURST è stato appurato che il malware rappresentava la backdoor inserita nell’aggiornamento del software Orion. Successivamente, tuttavia, è stato rilevato un malware aggiuntivo i cui compiti, tra le altre cose, spiegavano in che modo effettivamente venisse inserita la backdoor SUNBURST nello stadio finale di sviluppo dell’aggiornamento del software Orion. Il malware aggiuntivo, scoperto dall’azienda CrowdStrike, è stato denominato SUNSPOT. Nel momento della scoperta di SUNSPOT, SolarWinds stessa pubblica un resoconto iniziale dell’indagine interna effettuata. L’indagine mostra una timeline (visibile nella figura 1) delle scoperte fatte fino all’11 gennaio 2021 da SolarWinds dove per la prima volta viene mostrato che la prima compromissione subita dalle reti di SolarWinds sarebbe avvenuta nel settembre 2019 facendo così intuire il livello di perseveranza e pazienza esercitato dagli attaccanti nello sviluppare l’attacco.

SUNBURST e SUNSPOT, tuttavia, non sono stati gli unici malware coinvolti nell’attacco. Nella già citata analisi iniziale di FireEye viene delineato anche un terzo malware, ovvero TEARDROP. In aggiunta ad esso l’azienda Symantec ha rilevato un quarto e ultimo malware coinvolto, il quale ha caratteristiche e compiti simili a TEARDROP ma è differente sotto altri aspetti, denominato RAINDROP. La coppia TEARDROP/RAINDROP nell’ambito delle attività “post-compromissione” ha come compito generale l’ “armamento” della backdoor, precedentemente schierata nel sistema bersaglio, tramite il caricamento di un cosiddetto “Cobalt Strike Beacon”. Per Cobalt Strike Beacon si intende un impianto che fornisce a chi lo utilizza un comando da operatore remoto e funzionalità di controllo sul sistema della vittima attraverso un tunnel di rete crittografato.[10] Le sue funzionalità includono la capacità di esfiltrare rapidamente dati, registrare sequenze di tasti, acquisire schermate e distribuire payload aggiuntivi.[11]

Febbraio 2021 : possibile secondo gruppo hacker coinvolto

Un ulteriore pericolo di questo attacco sono le opportunità per gruppi terzi. Un esempio di ciò lo si ha avuto quando, all’inizio del mese di febbraio 2021, le aziende di cybersicurezza che analizzavano l’attacco hanno scoperto l’esistenza di due malware aggiuntivi non collegati ai quattro malware scoperti in precedenza. Il primo dei due, denominato SUPERNOVA, era stato inizialmente attribuito agli stessi attaccanti responsabili dell’attacco principale a causa di alcune similitudini con SUNBURST. SUPERNOVA aveva poi lo scopo di caricare il secondo malware ovvero COSMICGALE[12]. L’ipotesi che anche SUPERNOVA potesse essere opera degli stessi soggetti responsabili di SUNBURST venne accantonata quanto è stato scoperto da Microsoft che il componente malevolo di SUPERNOVA non fosse in realtà firmata digitalmente da SolarWinds come lo era stato nel caso di SUNBURST.[13] Il fatto che SUPERNOVA non fosse firmato è stato ritenuto estremamente insolito per gli attaccanti, che fino ad allora avevano mostrato un altissimo grado di raffinatezza e attenzione ai dettagli nella loro operazione.[14] Per quanto l’identità dei soggetti che sarebbero dietro alla coppia di malware SUPERNOVA/COSMICGALE non sia stata ancora accertata vi sono diversi sospetti, da parte delle agenzie di intelligence statunitensi, che dietro questo secondo gruppo di hacker ci sia la Cina. Tali sospetti sono nati a seguito di rivelazioni da parte di fonti anonime interne all’FBI circa il coinvolgimento del National Finance Center (NFC), agenzia federale per i salari all’interno del Dipartimento dell’Agricoltura degli Stati Uniti, era tra le organizzazioni colpite.[15] Apparentemente la vulnerabilità sfruttata per avere accesso al NFC sarebbe differente da quella usata nell’ambito della compromissione del software Orion e molto simile a strumenti di hacking precedentemente implementati dalle cyberspie cinesi.[16] Attori terzi possono quindi approfittare innanzitutto delle vulnerabilità scoperte dagli attaccanti iniziali e a volte perfino di parti di codice dei malware utilizzati. In secondo luogo, della situazione di confusione e vulnerabilità generale che un attacco di questa magnitudo genera, per trafugare anch’essi dati sensibili ed effettuare operazioni di spionaggio.

[1] “FireEye SEC filing”, 8 dicembre 2020, Recuperato da: https://www.sec.gov/ix?doc=/Archives/edgar/data/1370880/000137088020000037/feye-20201208.htm

[2] “Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor”, 13 Dicembre 2020, Recuperato da: https://www.fireeye.com/blog/threat-research/2020/12/evasive-attacker-leverages-SolarWinds-supply-chain-compromises-with-sunburst-backdoor.html

[3] Ravie Lakshmanan, “Nearly 18,000 SolarWinds Customers Installed Backdoored Software”, 15 dicembre 2020, Recuperato da: https://thehackernews.com/2020/12/nearly-18000-SolarWinds-customers.html

[4] MSRC Team, “Microsoft Internal Solorigate Investigation Update”, 31 dicembre 2020, Recuperato da: https://msrc-blog.microsoft.com/2020/12/31/microsoft-internal-solorigate-investigation-update/

[5] Brian Krebs, “Malicious Domain in SolarWinds Hack Turned into ‘Killswitch’”, 16 dicembre 2020, Recuperato da: https://krebsonsecurity.com/2020/12/malicious-domain-in-SolarWinds-hack-turned-into-killswitch/

[6] “Joint statement by the Federal Bureau of Investigation (FBI), the Cybersecurity and Infrastructure Security Agency (CISA), the Office of the Director of National Intelligence (ODNI) and the National Security Agency (NSA)” 5 gennaio 2021, Recuperato da: https://www.cisa.gov/news/2021/01/05/joint-statement-federal-bureau-investigation-fbi-cybersecurity-and-infrastructure

[7] Sonam Sheth e Jake Lahut, “Biden says he will ‘not stand idly by’ on the massive US cyberattack that Trump hasn’t bothered to address yet”, 17 dicembre 2020, Recuperato da: https://www.businessinsider.com/biden-statement-SolarWinds-cyberattack-trump-russia-2020-12?IR=T

[8] Georgy Kucherin, Igor Kuznetzov e Costin Raiu, “Sunburst backdoor – code overlaps with Kazuar”, 11 gennaio 2021, Recuperato da: https://securelist.com/sunburst-backdoor-kazuar/99981/

[9] “Turla Group”, MalPedia, Recuperato da: https://malpedia.caad.fkie.fraunhofer.de/actor/turla_group

[10] Malware Analysis Report (AR21-039B) CISA, “MAR-10320115-1.v1 – TEARDROP”, 8 Febbraio 2021, Recuperato da: https://us-cert.cisa.gov/ncas/analysis-reports/ar21-039b

[11] Malpedia, “Cobalt Strike”, Recuperato da: https://malpedia.caad.fkie.fraunhofer.de/details/win.cobalt_strike

[12] Matt Tennis, “SUPERNOVA: A Novel .NET Webshell”, 17 dicembre 2020, Recuperato da: https://unit42.paloaltonetworks.com/solarstorm-supernova/

[13] Microsoft 365 Defender Research Team e Microsoft Threat Intelligence Center (MSTIC), “Analyzing Solorigate, the compromised DLL file that started a sophisticated cyberattack, and how Microsoft Defender helps protect customers”, 18 dicembre 2020, Recuperato da: https://www.microsoft.com/security/blog/2020/12/18/analyzing-solorigate-the-compromised-dll-file-that-started-a-sophisticated-cyberattack-and-how-microsoft-defender-helps-protect/

[14] Catalin Cimpanu, “A second hacking group has targeted SolarWinds systems”, 21 dicembre 2020, Recuperato da: https://www.zdnet.com/article/a-second-hacking-group-has-targeted-SolarWinds-systems/

[15] Christopher Bing, Jack Stubbs, Raphael Satter e Joseph Menn, “Exclusive: Suspected Chinese hackers used SolarWinds bug to spy on U.S. payroll agency – sources”, 2 febbraio 2021, Recuperato da: https://www.reuters.com/article/us-cyber-solarwinds-china-exclusive/exclusive-suspected-chinese-hackers-used-solarwinds-bug-to-spy-on-u-s-payroll-agency-sources-idUSKBN2A22K8

[16] Ibidem