La non notizia in ambito di intelligence è il ruolo sempre maggiore di cyber e sorveglianza. Con le rivelazioni di Snowden si ha avuto un esempio di come gli Stati e le agenzie di intelligence possano condurre una guerra ibrida servendosi di cyber armi e cyber sorveglianza per condurre le proprie operazioni. Nel caso di Snowden, i programmi di sorveglianza massiva della NSA hanno mostrato come la guerra ibrida possa arrivare a estremi che impattano gravemente sulla privacy e sui diritti dei cittadini.

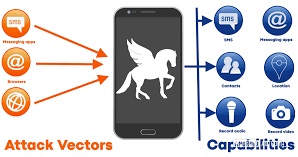

Sulla scia di questi eventi vi è l’ultimo “leak” che riguardante un’azienda di cybersicurezza israeliana “NSO” e il suo spyware “Pegasus”. Il leak riguarda una lista di 50.000 numeri di telefono che sarebbero stati posti sotto il controllo dai clienti della NSO tramite lo spyware. Un’inchiesta del consorzio di giornalisti denominato “Pegasus Project” e poi ripresa dal Washington Post ha poi rivelato che tra i numeri presenti nella lista figurano quelli di numerose persone illustri: dalla politica al giornalismo, passando per attivisti per i diritti umani e membri di famiglie reali.[1] Troviamo, infatti, il presidente francese Emmanuel Macron, il Re del Marocco Mohammed VI, il presidente iracheno Barham Salih, il Primo Ministro pakistano Imran Khan e numerosi ex-Primi Ministri tra cui Romano Prodi.[2] Nonostante la NSO abbia smentito categoricamente qualsiasi collegamento tra l’azienda e la lista in questione, un’attenta indagine forense effettuata da Amnesty International su alcuni dei cellulari legati ai numeri della lista ha rilevato le prove di un’avvenuta infezione tramite Pegasus.[3] L’indagine continuava poi affermando che lo spyware Pegasus si serviva di vulnerabilità nei cellulari, sia Apple che Android, le quali in certi casi necessitavano che il bersaglio cliccasse su un link malevolo ricevuto per sms/email (one-click exploit), in altri casi non era nemmeno necessario che il bersaglio interagisse con il messaggio perché l’infezione avesse successo (zero-click exploit).[4]

Una volta attivato sul cellulare del bersaglio, Pegasus è in grado di raccogliere qualsiasi informazione/contenuto dal dispositivo oltre che di attivare fotocamera e microfono per registrare audio, video e foto in tempo reale senza però destare alcun sospetto. NSO afferma di dare in licenza il proprio spyware solo a stati sovrani e agenzie di intelligence e solo a seguito di accurati controlli sul suo utilizzo, tuttavia evidentemente, per ragioni commerciali o di altra natura, le verifiche non sono state così attente.

In questo contesto è evidente la recente piega di privatizzazione presa dai conflitti nell’ambito delle guerre ibride. L’NSO Group è solo una delle tante aziende del settore della cyber-sicurezza a fornire servizi simili. Queste aziende operano in un settore molto poco regolato e dove competenze così specifiche possono essere altamente remunerative. Se aziende come Google o Microsoft usano le loro competenze tecniche per armarsi e difendersi da sole da attacchi cyber, altre aziende utilizzano le stesse per fornire servizi offensivi o di spionaggio a pagamento.[5]

I grandi nomi tra i bersagli di Pegasus e la natura privata di tale fornitura fanno immediatamente pensare al tipo di clientela che NSO possa avere. Le nazionalità dei numeri di telefono presenti nella lista diffusa sono infatti in ampia parte localizzati in: Ungheria, India, Messico, Marocco, Arabia Saudita e altri paesi africani come Sud Africa e Rwanda.[6] La provenienza geografica dei bersagli connette inevitabilmente i possibili utilizzatori dello spyware a regimi totalitari o comunque a paesi dove il rispetto di diritti civili e umani non è la prassi. Paesi come l’Ungheria di Viktor Orbán nella quale censure e sorveglianza, soprattutto nei confronti di giornalisti e attivisti, sono frequenti.[7] Il focus della vicenda è poi anche posto su Israele il quale, essendo Pegasus un’arma, deve concedere l’approvazione finale all’azienda per la sua esportazione. Israele rappresenta l’avanguardia per questo tipo di mercato e, analizzando il caso della NSO e dei suoi probabili clienti, si potrebbe ipotizzare un suo sfruttamento da parte del governo israeliano come carta diplomatica nei rapporti con paesi storicamente ostili a Israele come quelli del golfo o l’Arabia Saudita.[8] Tutte le sfaccettature della vicenda mettono in luce come questi nuovi “contractor” della private war possano giovare agli interessi di molti e possano fungere da strumento di influenza aggiuntivo in un’ottica di guerra ibrida. In modo particolare con la dimensione cyber come teatro di scontro sempre più rilevante e frequente.

[1] Craig Timberg, Michael Birnbaum, Drew Harwell e Dan Sabbagh, “On the list: Ten prime ministers, three presidents and a king”, 20 luglio 2021, https://www.washingtonpost.com/world/2021/07/20/heads-of-state-pegasus-spyware

[2] “Macron, Prodi e gli altri: la lista eccellente nella rete di Pegasus”, 21 luglio 2021, https://www.rainews.it/dl/rainews/articoli/Cyber-spionaggio-spyware-Pegasus-Macron-Prodi-spiati-lista-eccellente-rete-Nso-6c0213e0-36f0-431d-ab18-b5d43963c810.html?refresh_ce

[3] “Forensic Methodology Report: How to catch NSO Group’s Pegasus”, 18 luglio 2021, https://www.amnesty.org/en/latest/research/2021/07/forensic-methodology-report-how-to-catch-nso-groups-pegasus/

[4] Kim Zetter, “The NSO “Surveillance List”: What It Is and Isn’t”, 23 luglio 2021, https://zetter.substack.com/p/the-nso-surveillance-list-what-itutm_campaign=post&utm_medium=email&utm_source=copy

[5] Nicole Pelroth, “The Untold History of America’s Zero-Day Market”, 14 febbraio 2021, https://www.wired.com/story/untold-history-americas-zero-day-market/

[6] The Pegasus Project, https://www.occrp.org/en/the-pegasus-project/?_gl=1*1auja47*_ga*NTk0MTMwMTkuMTYyNzM3NzM3Mw..*_ga_NHCZV5EYYY*MTYyNzM4MDE1Ni4yLjEuMTYyNzM4MTUyNS41Nw..

[7] Shaun Walker, “Viktor Orbán using NSO spyware in assault on media, data suggests”, 18 luglio 2021, https://www.theguardian.com/news/2021/jul/18/viktor-orban-using-nso-spyware-in-assault-on-media-data-suggests

[8] Mehul Srivastava, “How Israel used NSO spyware as diplomatic calling card”, 21 Luglio 2021, Recuperato da: https://www.ft.com/content/24f22b28-56d1-4d66-8f76-c9020b1b5cb1